可怕!虛擬機里點了個鏈接,物理機居然被黑了!

當前位置:點晴教程→知識管理交流

→『 技術文檔交流 』

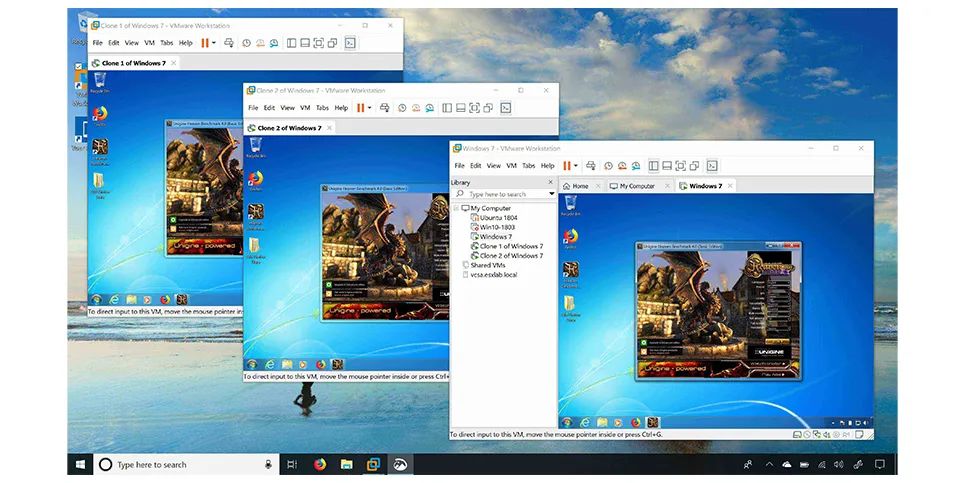

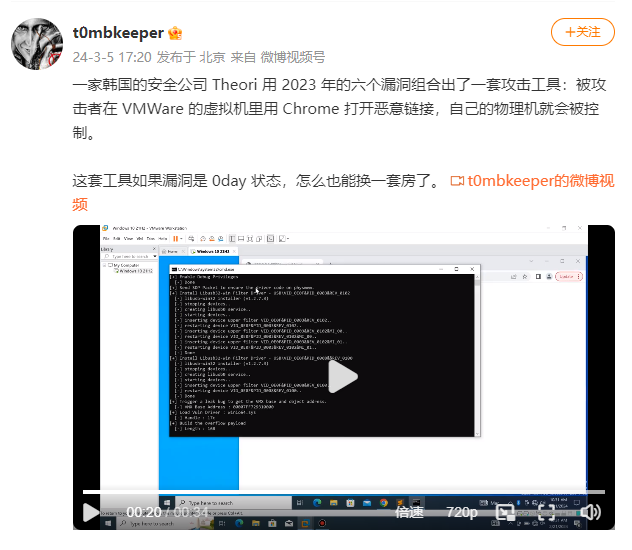

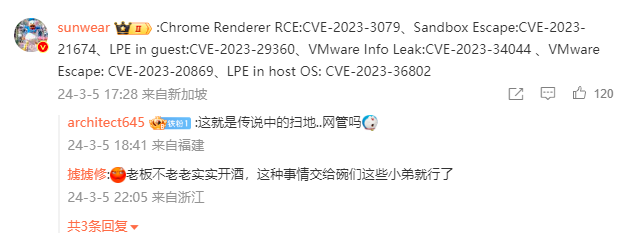

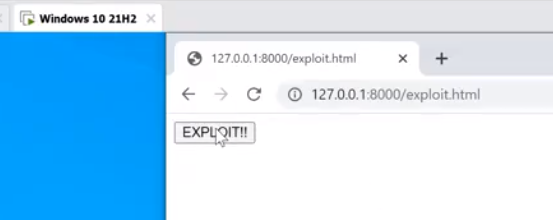

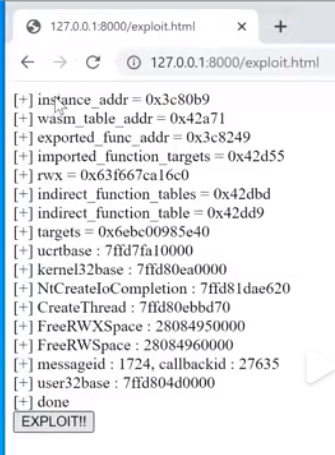

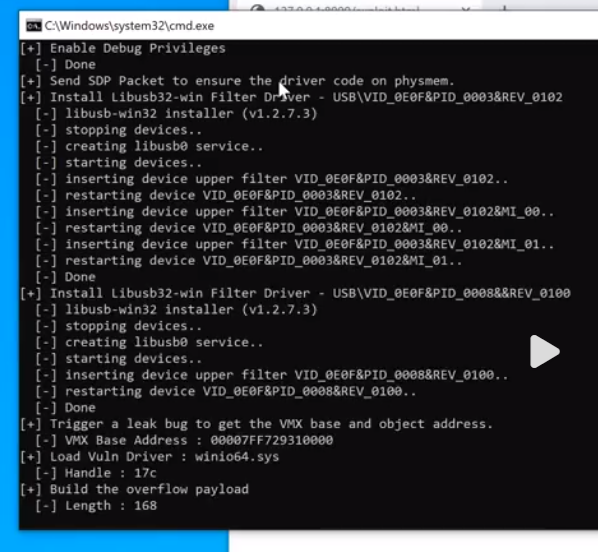

試想一個場景:當你在虛擬機中的Chrome瀏覽器點開一個鏈接,然后外面的真實電腦就被黑了。  你覺得這可能嗎? 虛擬機大家應該都用過吧,尤其是咱們網絡安全從業者,基本上都必不可少的要與虛擬機打交道。 很多時候一些敏感的網址、文件,都不敢在真機上直接點開,而是在虛擬機中點開。這樣即便遇到惡意程序,虛擬機重置一下快照就好了。 但你有沒有想過,虛擬機也不是固若金湯的,在虛擬機里面點開一個鏈接,也可能直接讓你電腦中招! 前幾天,我在安全大佬tk教主的微博里就看到了這么一個案例。  這是一家韓國安全公司發布的演示案例,他們用6個漏洞組成了一套攻擊鏈,讓你在VMware虛擬機里的Chrome瀏覽器中點開一個鏈接,然后外面真實的物理計算機就中招了。 在微博評論區,另一位安全大佬sunwear給出了這6個漏洞:  具體這6個漏洞的攻擊細節非常繁瑣,我研究了一下,嘗試用大白話的方式給大家捋一捋,到底是怎么樣的6個漏洞,就完成在虛擬機里面攻擊外面物理機的過程。 首先,在Chrome里點開一個鏈接,這個鏈接里面有特定的惡意JS代碼。這第一個漏洞,就是  我們知道,包括Chrome在內的現代瀏覽器都有沙盒機制,讓網頁的JS代碼只在一個受限的空間里運行,權限非常有限。 所以接下來的第二步就是要提權,跳出這個沙盒。這第二步利用的漏洞編號是: 光跳出Chromium的沙箱還不夠,還是一個普通的應用程序權限。想要執行更敏感的操作,接下來還得提權。 這第三個漏洞就是用來獲取系統的高級權限,漏洞編號  到現在為止,攻擊者已經拿到了虛擬機里面的系統高級權限了,通俗理解就是已經把虛擬機里面那個系統給黑掉了。接下來就是想著怎么跳出虛擬機,跑到外面來。 想要完成跳出來的動作,需要一個能影響到虛擬機外面進程的漏洞。 但在這之間,需要先獲取一下虛擬機的很多信息,獲取到這些信息后,才能生成下一步的攻擊代碼。 這第四個漏洞就是用來獲取虛擬機的敏感信息,漏洞編號:  拿到這些信息以后,第五個漏洞就非常關鍵了,這個漏洞的編號是 通過宿主機執行惡意代碼,攻擊者成功逃逸,來到了外面的物理機。 最后一步,第六個漏洞 至此,這就是你只是在虛擬機里面點了一個鏈接,你的真實物理機就淪陷的全部過程。 高級的APT攻擊往往都是這樣,通過一系列的漏洞精心構造組裝,完成一次攻擊。 以上就是今天的分享,如果覺得不錯的話,歡迎分享轉發,大家的支持是我更新的動力。 你好啊,我是軒轅之風,普通雙非自學逆襲,前百度、奇安信、360高級安全研發工程師,電子工業出版社《趣話計算機底層技術》作者,專注網絡安全、后端開發技術、計算機底層技術領域的知識創作,歡迎大家關注。 該文章在 2024/4/1 16:25:28 編輯過 |

關鍵字查詢

相關文章

正在查詢... |