繼微軟藍屏事件之后,Windows Server遠程桌面授權服務(RDL)遠程代碼執行漏洞這幾天又火起來了,各大網絡安全公司和安全自媒體都在宣傳該漏洞的危害,事實上影響范圍真有那么廣嗎?影響程度有那么深嗎?

首先我們要理解RDP、RDS、RDL三個概念,RDP是微軟公司發明的遠程桌面協議并內置windows系統中;RDS可以說成是RDP升級版本的遠程桌面服務;RDL是遠程桌面授權,可管理連接到遠程桌面會話主機服務器或虛擬桌面所需的許可證,可以使用RDL來安裝、頒發許可證,以及跟蹤許可證的可用性。

一、遠程桌面授權RDL介紹

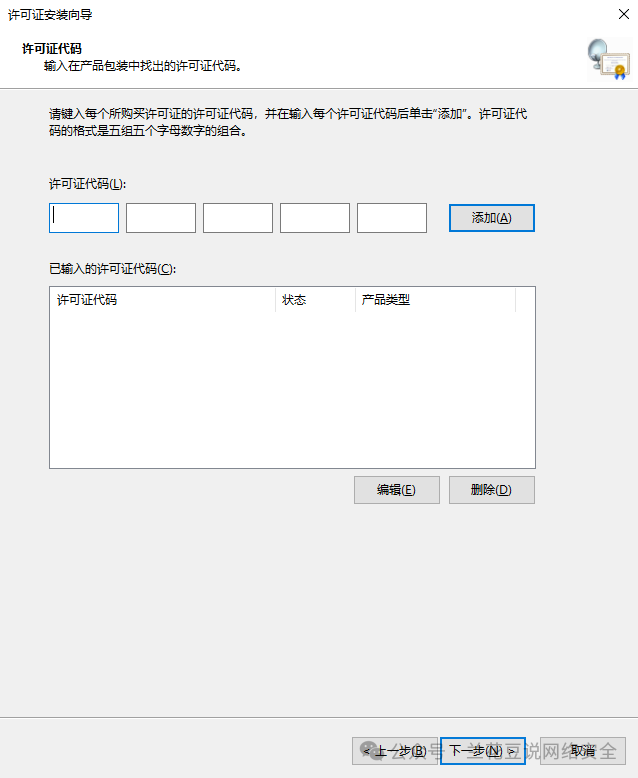

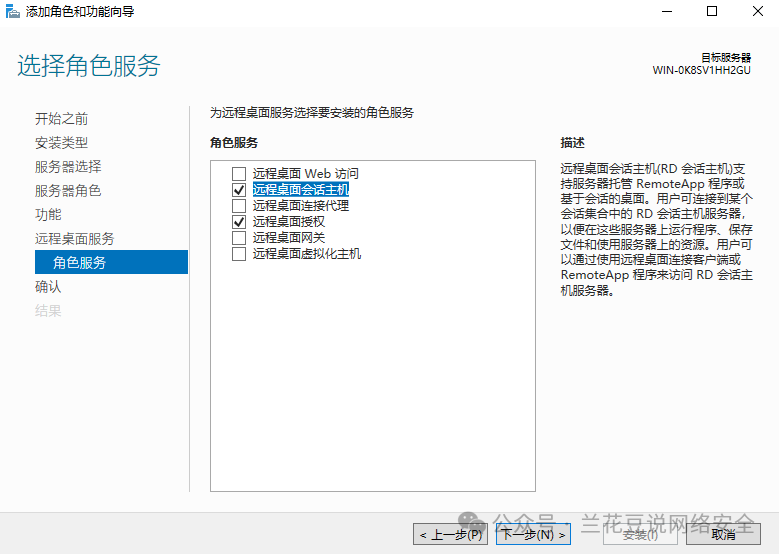

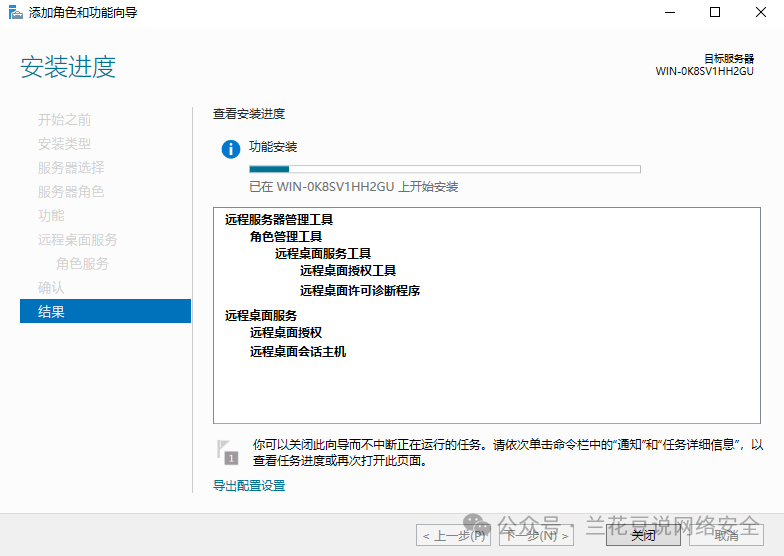

Windows Server系統默認遠程桌面連接數是2個用戶,如果多于2個用戶進行遠程桌面連接時,系統就會提示超過連接數,但可以通過配置遠程桌面服務并確保許可證和授權允許多用戶連接的方法來解決,通過配置之后,多于2個用戶的可以使用120天,超過120天,就需要購買許可。以Windows Server 2022為例,如下圖所示:

1.安裝遠程桌面授權

2.安裝許可證之后,支持2個以上用戶,免費使用120天。

3.免費使用120天之后,需要購買許可。

二、漏洞影響情況

Windows Server遠程桌面授權服務(RDL)遠程代碼執行漏洞主要涉及CVE-2024-38077、CVE-2024-38074和CVE-2024-38076這三個漏洞,CVE-2024-38077漏洞涉及15個產品,CVE-2024-38074漏洞涉及12個產品,CVE-2024-38076涉及6個產品。所有涉及的產品、平臺、版本如下所示:

序號 | 產品 | 平臺 | 版本 |

1 | Windows Server 2019 | x64 | 10.0.0至10.0.17763.6054 |

2 | Windows Server 2019 (Server Core installation) | x64 | 10.0.0至10.0.17763.6054 |

3 | Windows Server 2022 | x64 | 10.0.0至10.0.20348.2582 |

4 | Windows Server 2022, 23H2 Edition (Server Core installation) | x64 | 10.0.0至10.0.25398.1009 |

5 | Windows Server 2016 | x64 | 10.0.0至10.0.14393.7159 |

6 | Windows Server 2016 (Server Core installation) | x64 | 10.0.0至10.0.14393.7159 |

7 | Windows Server 2008 Service Pack 2 | 32 | 6.0.0至6.0.6003.22769 |

8 | Windows Server 2008 Service Pack 2 (Server Core installation) | 32或x64 | 6.0.0至6.0.6003.22769 |

9 | Windows Server 2008 Service Pack 2 | x64 | 6.0.0至6.0.6003.22769 |

10 | Windows Server 2008 R2 Service Pack 1 | x64 | 6.1.0至6.1.7601.27219 |

11 | Windows Server 2008 R2 Service Pack 1 (Server Core installation) | x64 | 6.0.0至6.1.7601.27219 |

12 | Windows Server 2012 | x64 | 6.2.0至6.2.9200.24975 |

13 | Windows Server 2012 (Server Core installation) | x64 | 6.2.0至6.2.9200.24975 |

14 | Windows Server 2012 R2 | x64 | 6.3.0至6.3.9600.22074 |

15 | Windows Server 2012 R2 (Server Core installation) | x64 | 6.3.0至6.3.9600.22074 |

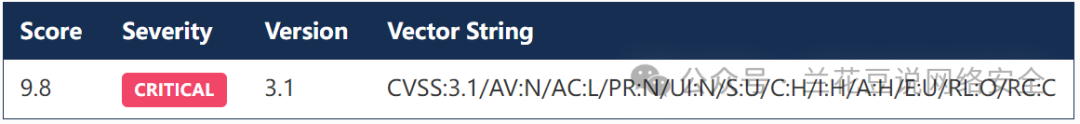

以上涉及的3個漏洞的CVSS評分均為9.8,詳情如下所示,漏洞評分只是表明漏洞的嚴重程度,但并不能說明面臨的威脅和風險。

如果發現以上產品及版本,并安裝了RDL且啟動了RDL的服務,均有可能被利用成功。

三、緩解措施

1.關閉RDL服務,不需要關閉RDS服務。

四、修復措施

根據微軟MSRC發布的信息進行補丁升級。鏈接如下所示:

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38077

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38074

https://msrc.microsoft.com/update-guide/vulnerability/CVE-2024-38076

五、總結

這個漏洞已經公布將近一個月了,總體來說危害不大,但是被國內炒作得很嚇人,很多媒體斷章取義,導致很多人以為是RDP/RDS的漏洞,其實是遠程桌面授權RDL服務漏洞。遇到這種情況,還是建議去CVE官網和微軟MSRC了解漏洞的來龍去脈,不能人云亦云。同時也應當以專業的角度給客戶做好檢查和解釋,只有這樣才能體現專業性。

該文章在 2024/8/19 18:52:03 編輯過