★在網(wǎng)絡安全管理中,對特定端口的監(jiān)控和控制是至關重要的。某些端口可能成為黑客攻擊的目標,或被惡意軟件利用來進行數(shù)據(jù)泄露等非法活動。因此,作為網(wǎng)絡管理員或安全運維人員,了解并封鎖這些高危端口是非常必要的。下面將列舉一些常見的需要特別關注的端口,并解釋為什么它們被認為具有潛在風險。

”

?

?

文件傳輸端口:

- FTP(TCP 20、21):未加密的數(shù)據(jù)傳輸使得這些端口容易受到嗅探和攻擊。

- TFTP(TCP 69):簡單的文件傳輸系統(tǒng),存在配置文件泄露風險。

- RSYNC(TCP 873):數(shù)據(jù)鏡像備份工具,常因匿名訪問和文件上傳漏洞被攻擊。

遠程管理端口:

- Telnet(TCP 23):明文傳輸,易被中間人攻擊。

- RDP(TCP 3389):遠程桌面協(xié)議,配置不當易受爆破攻擊。

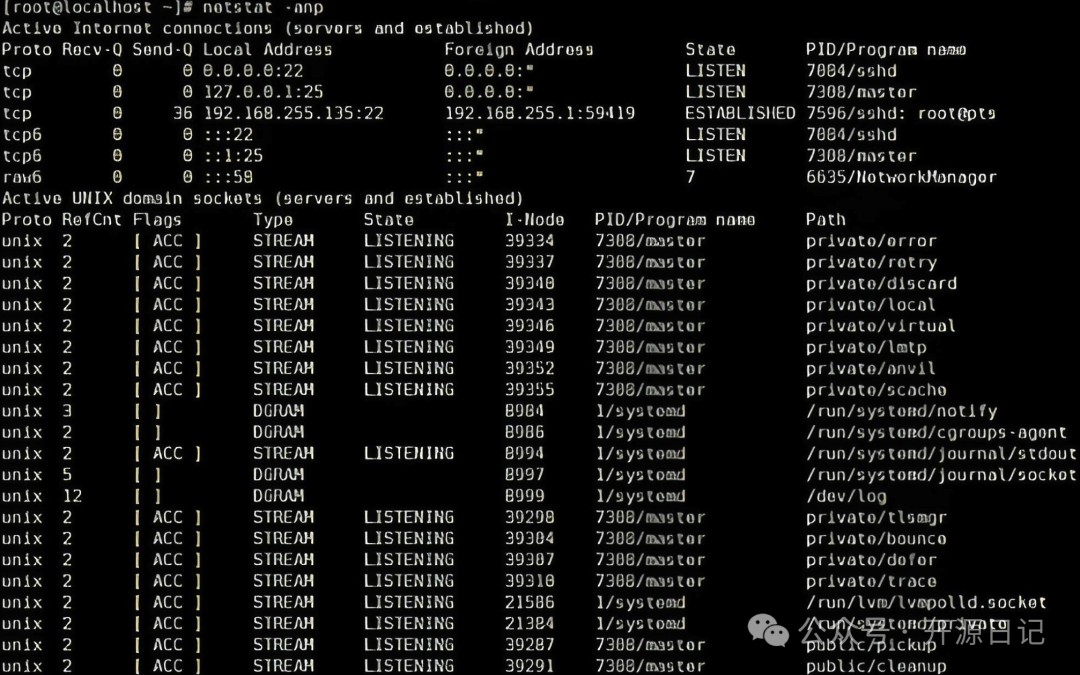

- SSH(TCP 22):雖加密,但版本過低或配置不當也會受到攻擊。

網(wǎng)絡服務端口:

- DNS(TCP/UDP 53):域名解析服務,易受DNS劫持和緩存投毒攻擊。

- SMTP(TCP 25):簡單郵件傳輸協(xié)議,常被用于垃圾郵件和郵件欺詐。

- POP3(TCP 110):郵局協(xié)議版本3,易受爆破和嗅探攻擊。

數(shù)據(jù)庫端口:

- SQL Server(TCP 1433):微軟數(shù)據(jù)庫,易受注入和爆破攻擊。

- MySQL(TCP 3306):開源數(shù)據(jù)庫,存在注入和提權風險。

- PostgreSQL(TCP 5432):對象關系型數(shù)據(jù)庫,易受爆破和注入攻擊。

應用服務端口:

- HTTP(TCP 80):超文本傳輸協(xié)議,未加密易受中間人攻擊。

- HTTPS(TCP 443):加密的HTTP,但配置不當仍有風險。

- Web服務(TCP 8080-8089):常用于內(nèi)部Web服務,存在多種應用漏洞。

其他高危端口:

- VNC(TCP 5900-5902):遠程桌面協(xié)議,弱口令問題嚴重。

- Redis(TCP 6379):內(nèi)存中數(shù)據(jù)庫,易受未授權訪問。

- MongoDB(TCP 27017、27018):NoSQL數(shù)據(jù)庫,配置不當易暴露。

封禁原則:

- 最小化端口開放:僅開放業(yè)務必需端口,關閉非必要的服務端口。

- 風險評估與策略制定:對每個端口進行風險評估,制定封禁策略。

- 動態(tài)調(diào)整與優(yōu)化:根據(jù)業(yè)務發(fā)展和技術變化,定期更新封禁策略。

- 嚴格權限管理與審計:對端口訪問進行嚴格控制和定期審計。

★雖然不可能完全封閉所有的端口來阻止所有潛在威脅,但通過有選擇地關閉不必要的服務以及實施嚴格的安全措施,可以大大降低網(wǎng)絡受到攻擊的風險。維護網(wǎng)絡安全是一項持續(xù)的工作,需要不斷學習新的威脅并向現(xiàn)有防護體系添加新層。

該文章在 2024/11/2 17:51:49 編輯過