病毒背景

簡介:Win32.PSWTroj.QQPass,名為:【QQ偽裝盜號者】是一種QQ盜號木馬,它會注入用戶電腦的系統(tǒng)進(jìn)程中運(yùn)行,盜取病毒作者指定的帳號和密碼以及其號碼的其他信息。

參考鏈接:https://baike.sogou.com/v126222.htm

樣本分析

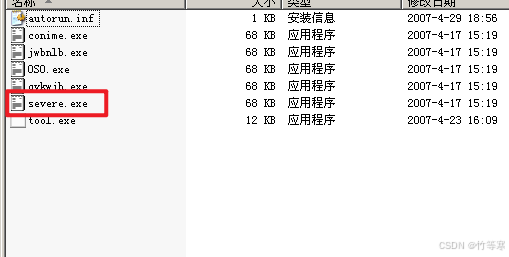

病毒主程序樣本名字是servere.exe,雙擊他就會開始感染

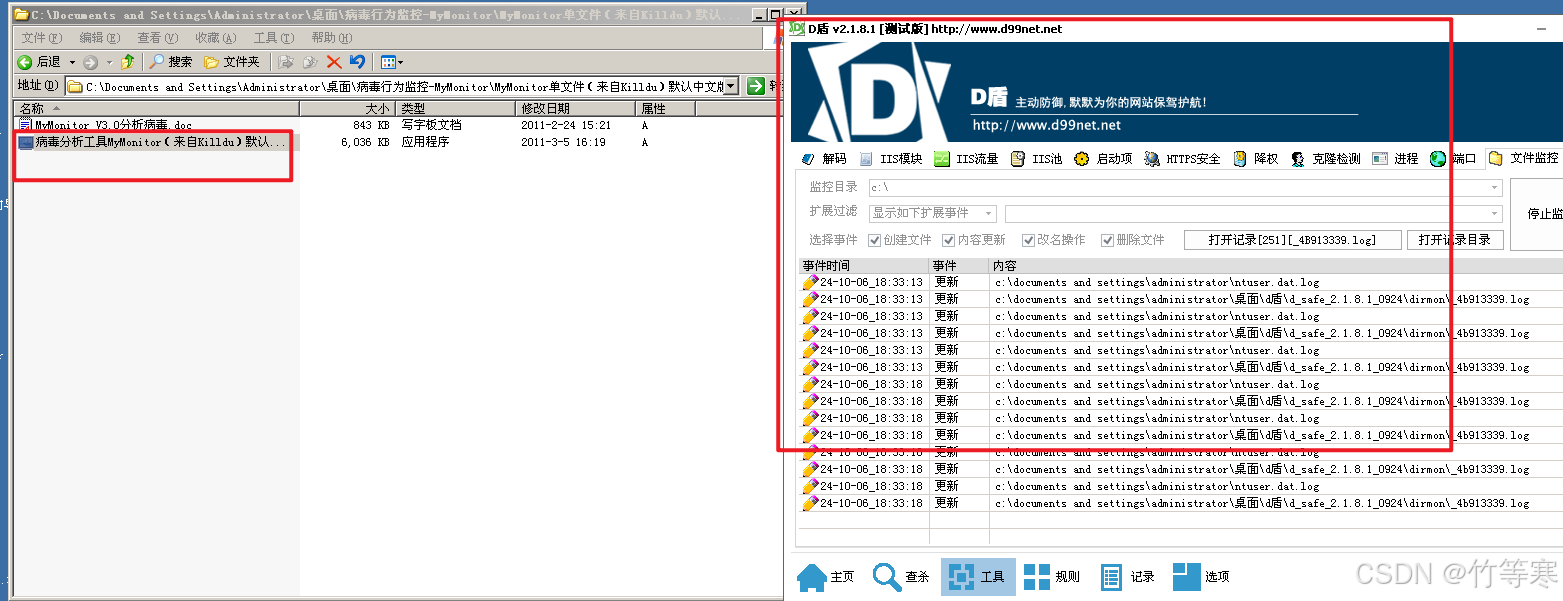

開啟監(jiān)控

用到兩款工具,主要還是D盾的監(jiān)控文件比較好用

1.MyMonitor

工具鏈接分享:

https://pan.baidu.com/s/1RKOR_LvfNX8QqEyJaDFq1Q?pwd=azwh

2.D盾

工具鏈接分享:

https://pan.baidu.com/s/13hCSYpV5Mn_1JMzy4nSkSQ?pwd=kott

MyMonitor打開即可,待會感染病毒需要將程序拖進(jìn)去運(yùn)行監(jiān)控,然后將D盾監(jiān)控文件夾,監(jiān)控c盤和d盤,但是d盾只能一次監(jiān)控一個(gè)文件夾,這里我就主要監(jiān)控c盤,最后才補(bǔ)上監(jiān)控d盤的操作。

感染病毒

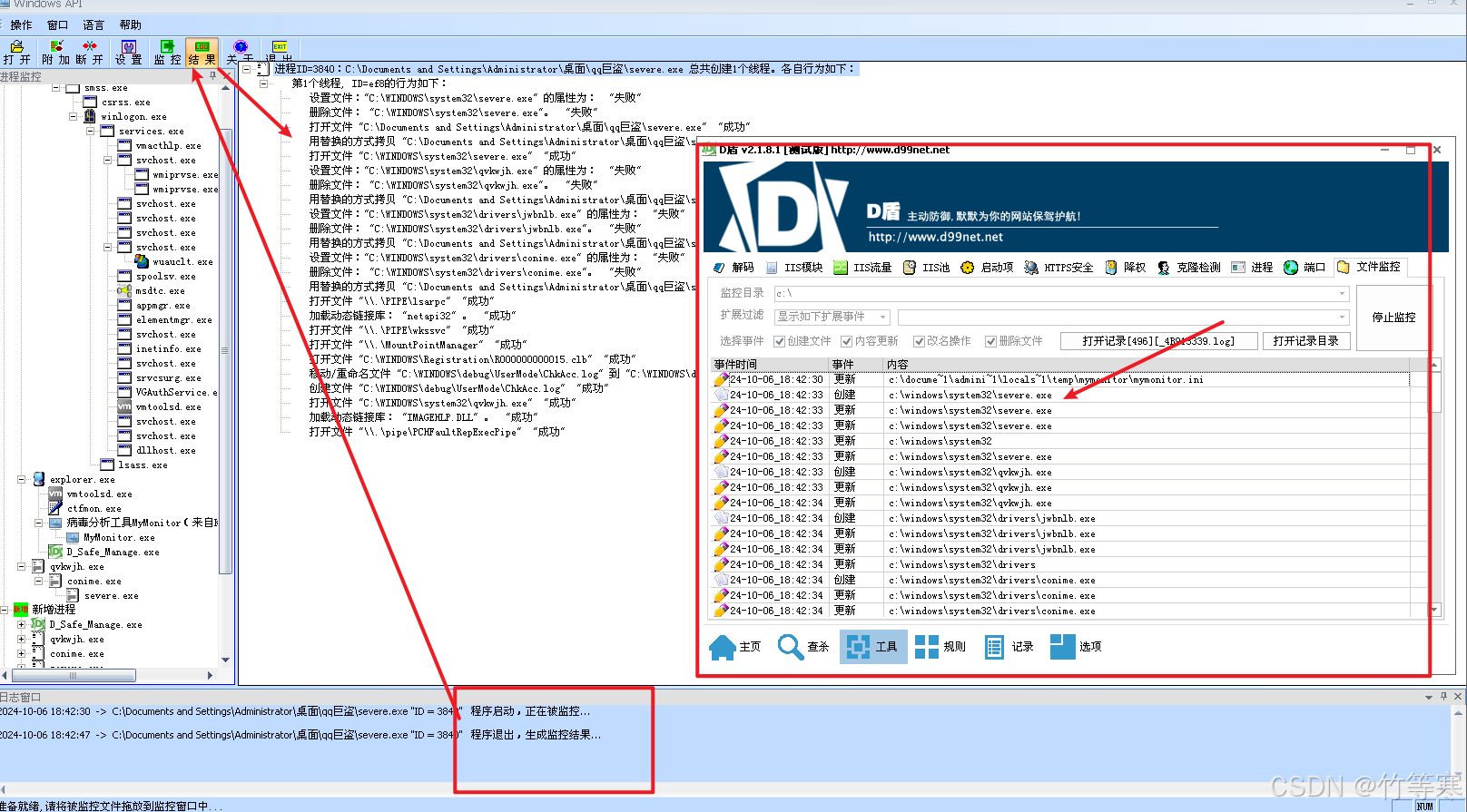

D盾監(jiān)控c盤功能打開后,就將程序文件拖進(jìn)MyMonitor

等待程序運(yùn)行推出即可看到報(bào)告,然后D盾也能看到具體操作了哪些文件

分析病毒行為

因?yàn)镈盾一次只能監(jiān)控一個(gè)盤符,所以分兩次進(jìn)行監(jiān)控。我們使用虛擬機(jī)可以還原快照,所以多次監(jiān)控也不算很麻煩,如果各位道友有發(fā)現(xiàn)更好的監(jiān)控文件工具還請留言~

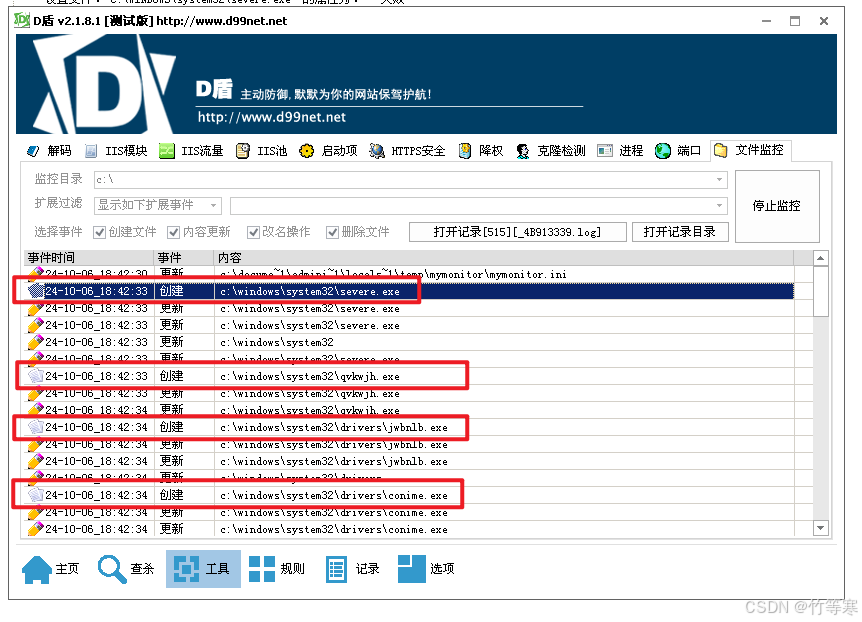

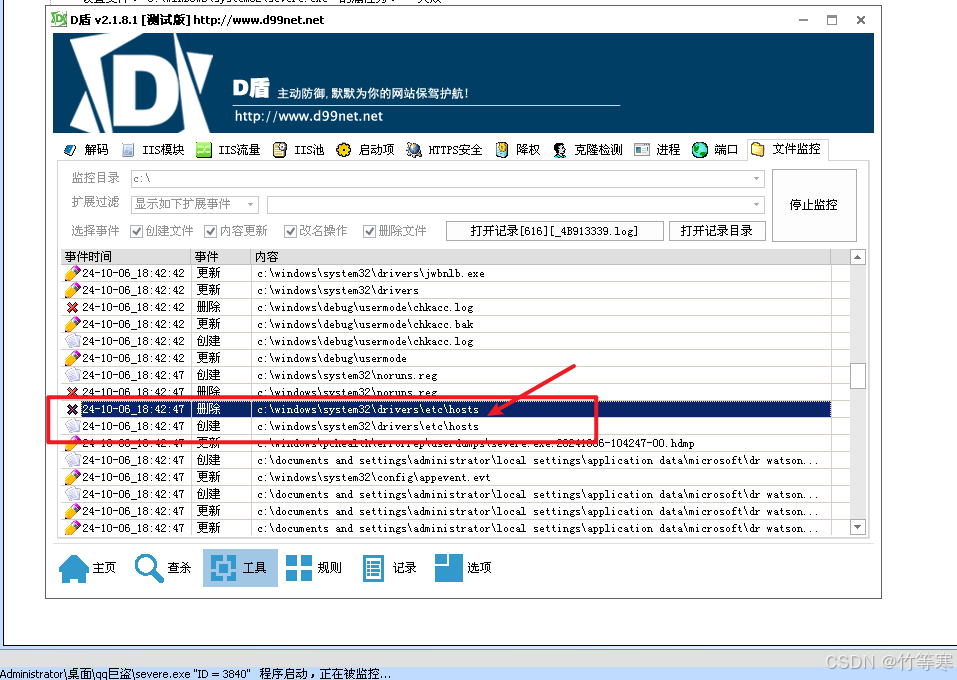

C盤文件監(jiān)控

MyMonitor簡單看下就行,我感覺分類的不是很好,確實(shí)能看到操作,但是不能分類而且有的行為沒有檢測到,所以下面就圍繞D盾來查看病毒到底做了些什么事情。

最明顯就是創(chuàng)建了四個(gè)文件(看異常的主要的就行,像log后綴哪種日志可以忽略)

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

往下看還有創(chuàng)建了dll文件,在這中間其實(shí)還有很多重復(fù)創(chuàng)建操作,這個(gè)我理解為病毒是為了防止程序沒有創(chuàng)建成功所以多次創(chuàng)建得原因,病毒就這么寫的。

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

5.c:\windows\system32\qvkwjh.dll

往下看有一個(gè)動作是刪除host文件然后創(chuàng)建了hosts文件,這個(gè)可以記錄下來,后面需要去確認(rèn)一下他對hosts文件做了什么手腳,一般可能是對域名進(jìn)行ip替換之類的

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

5.c:\windows\system32\qvkwjh.dll

6.修改了c:\windows\system32\drivers\etc\hosts

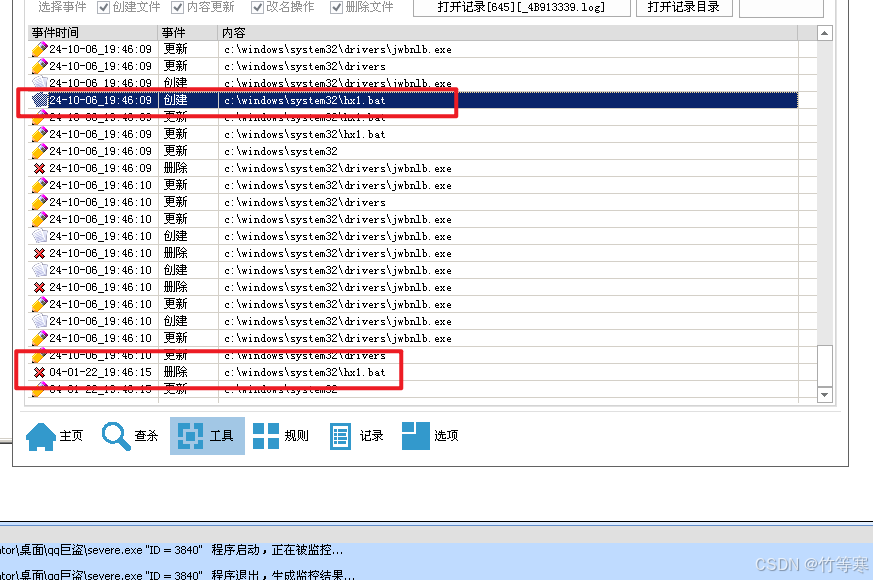

這里我雙擊d盤后創(chuàng)建了hx1.bat文件,具體行為是:設(shè)置系統(tǒng)時(shí)間為2004-1-22,因?yàn)楹竺嬗幸粋€(gè)刪除操作,文件不存在了就不找了,但是需要人為將時(shí)間設(shè)置回來。

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

5.c:\windows\system32\qvkwjh.dll

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

D盤文件監(jiān)控

將虛擬機(jī)恢復(fù)快照,重新開啟d盾監(jiān)控d盤,然后重新感染一遍病毒,這里看監(jiān)控結(jié)果就一目了然

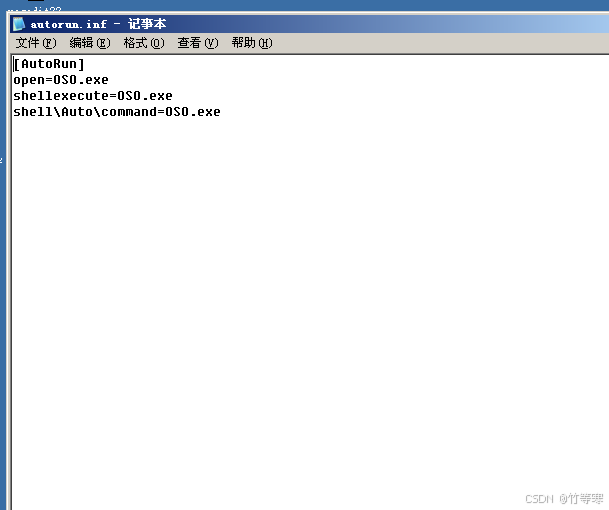

1.創(chuàng)建d:\oso.exe

2.創(chuàng)建d:\autorun.inf

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

5.c:\windows\system32\qvkwjh.dll

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

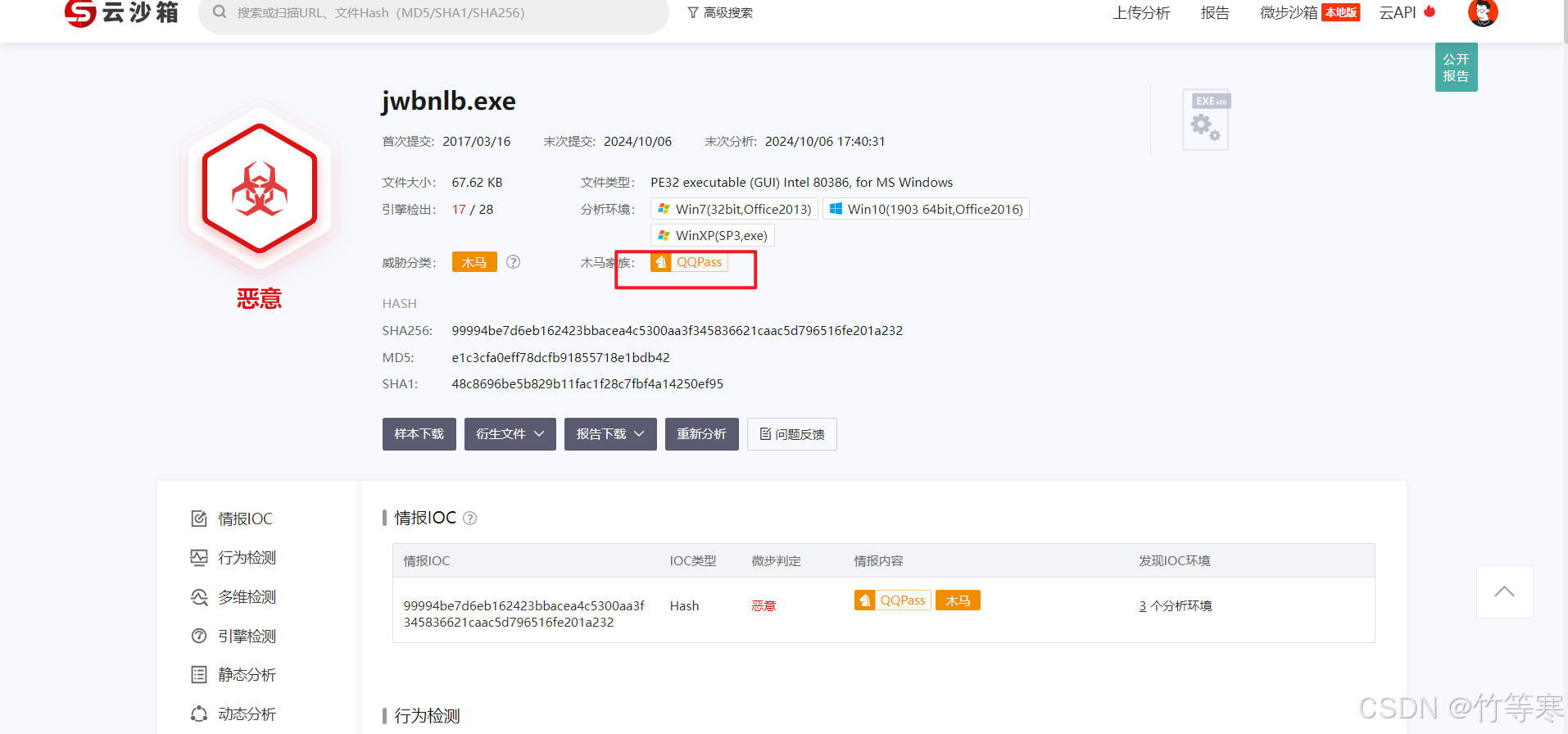

這里省略將所有exe文件還有dll文件丟到沙箱上查一下,這里就放jwbnlb.exe沙箱運(yùn)行的結(jié)果。

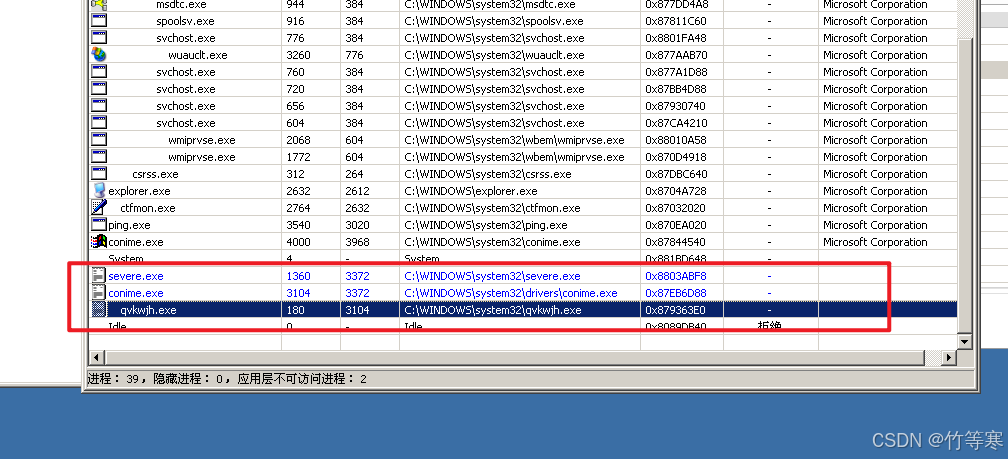

進(jìn)程監(jiān)控排查

打開我們的老朋友PChunter

工具鏈接:

https://pan.baidu.com/s/1_OMmoe5aFGDu3--q0u94pw?pwd=w3rb\

找到servere.exe進(jìn)程,因?yàn)槲覀兪请p擊這個(gè)程序感染的,當(dāng)然也發(fā)現(xiàn)了病毒創(chuàng)建惡意程序文件qvkwjh.exe、conime.exe當(dāng)做進(jìn)程運(yùn)行起來了。

接著右鍵查看進(jìn)程模塊也發(fā)現(xiàn)了調(diào)用qvkwjh.dll模塊\

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

5.c:\windows\system32\qvkwjh.dll

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe

服務(wù)排查

查惡意進(jìn)程對應(yīng)的服務(wù),都沒有發(fā)現(xiàn)有對應(yīng)服務(wù)

tasklist /svc | findstr "PID"

當(dāng)然也要排查一下看有沒有其他可疑的服務(wù),著重看沒有廠商簽名的,這里就沒發(fā)現(xiàn)有其他異常。

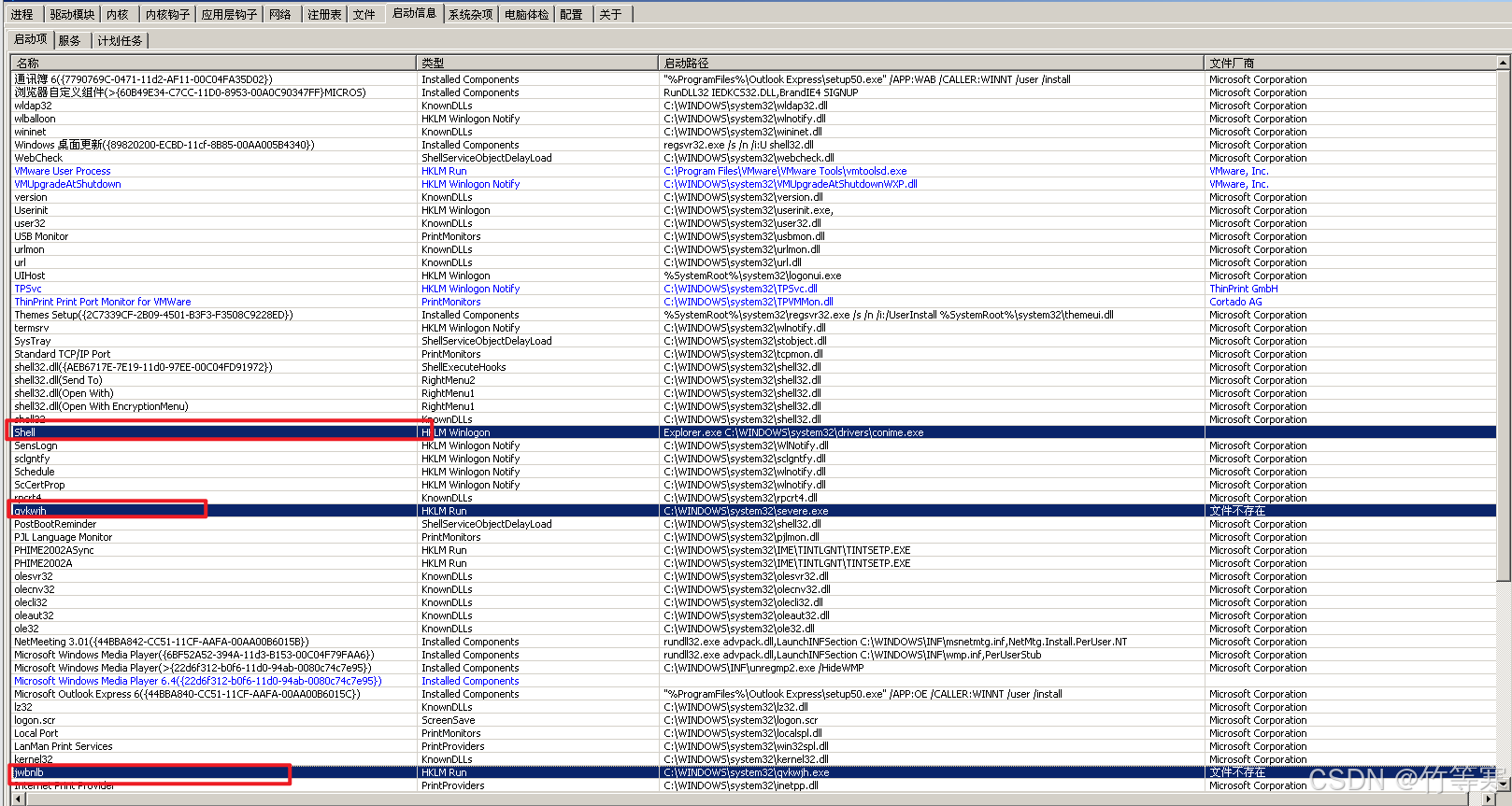

啟動項(xiàng)排查

著重看沒有廠商簽名的啟動項(xiàng),果然發(fā)現(xiàn)三個(gè)異常的,而且還是對應(yīng)了惡意文件路徑的啟動項(xiàng)

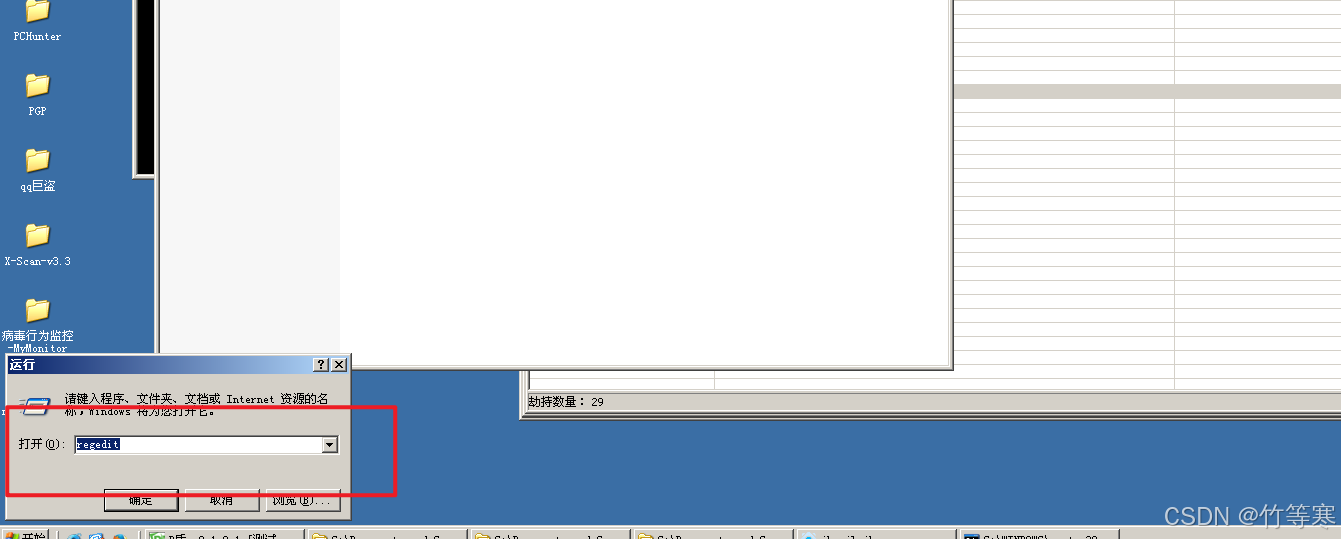

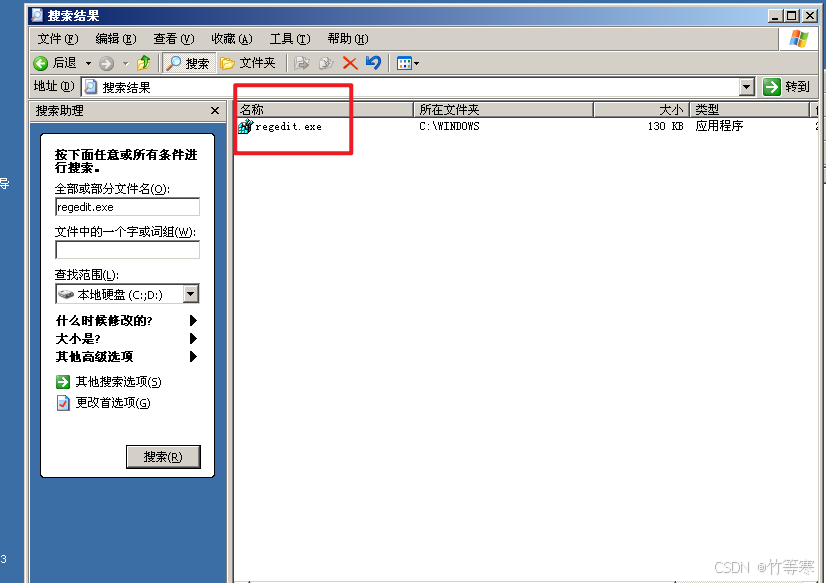

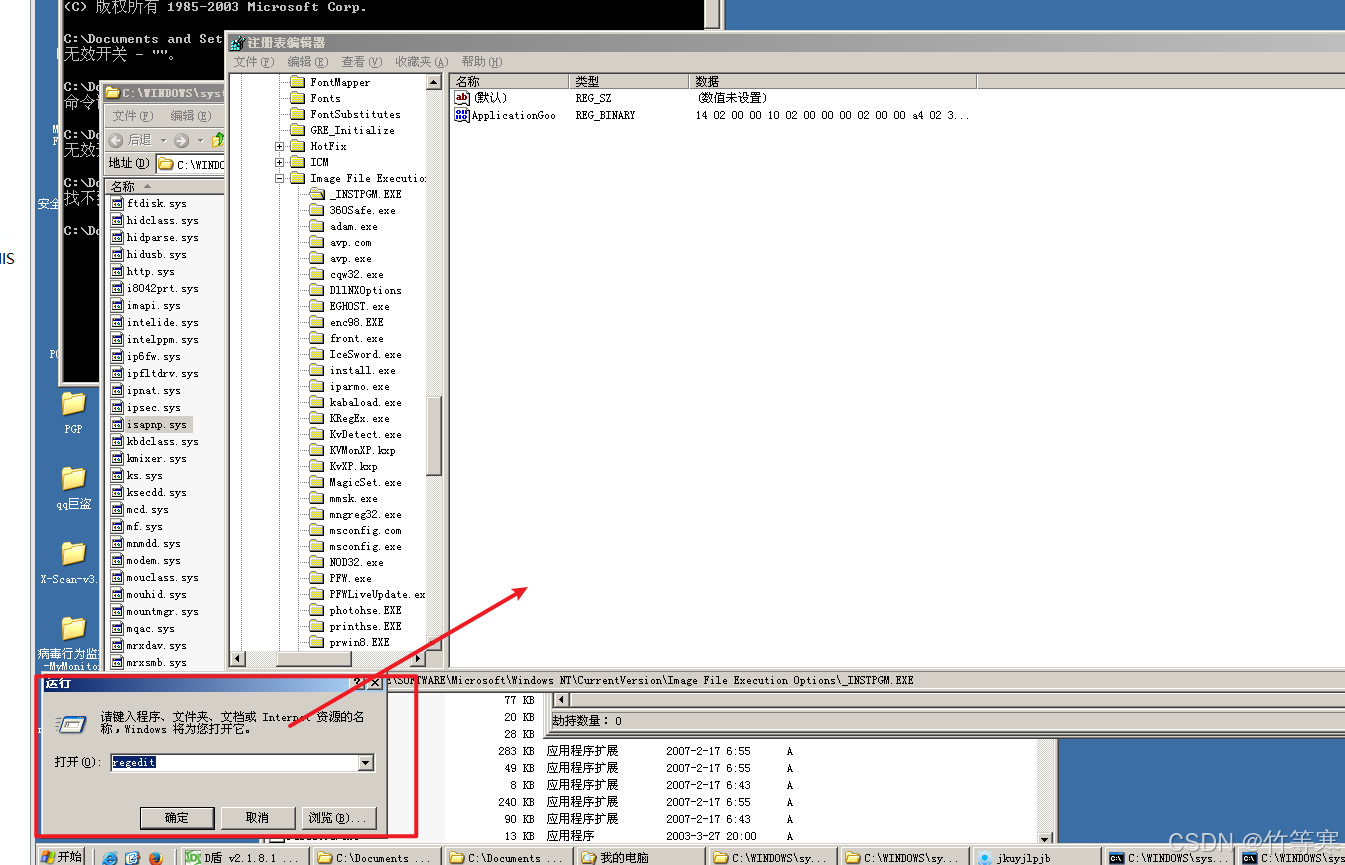

這里我正打算打開系統(tǒng)自帶的注冊表查看啟動項(xiàng)相關(guān)信息且對其進(jìn)行刪除對應(yīng)的值的時(shí)候,發(fā)現(xiàn)打不開

嘗試win+r調(diào)出命令也不行,打不開

這里就意識到時(shí)中了映像劫持了:↓↓

解釋:就是Image File Execution Options(其實(shí)應(yīng)該稱為“Image Hijack”。)是為一些在默認(rèn)系統(tǒng)環(huán)境中運(yùn)行時(shí)可能引發(fā)錯(cuò)誤的程序執(zhí)行體提供特殊的環(huán)境設(shè)定。但是病毒可以故意將其一些常見的程序打開指向文件為不存在的或者自己指定的另外一些惡意程序文件,多次感染等等。舉例子:將360殺軟程序打開的動作指向了c:\windows\system32\servere.exe,那么這樣不僅僅禁用了殺軟還反復(fù)感染病毒了。

解決辦法:將沒有被禁用的程序輔助找到被禁用的程序文件,修改其名字即可,我這里就用文件搜索找到注冊表文件,復(fù)制出來進(jìn)行修改名字即可打開了。

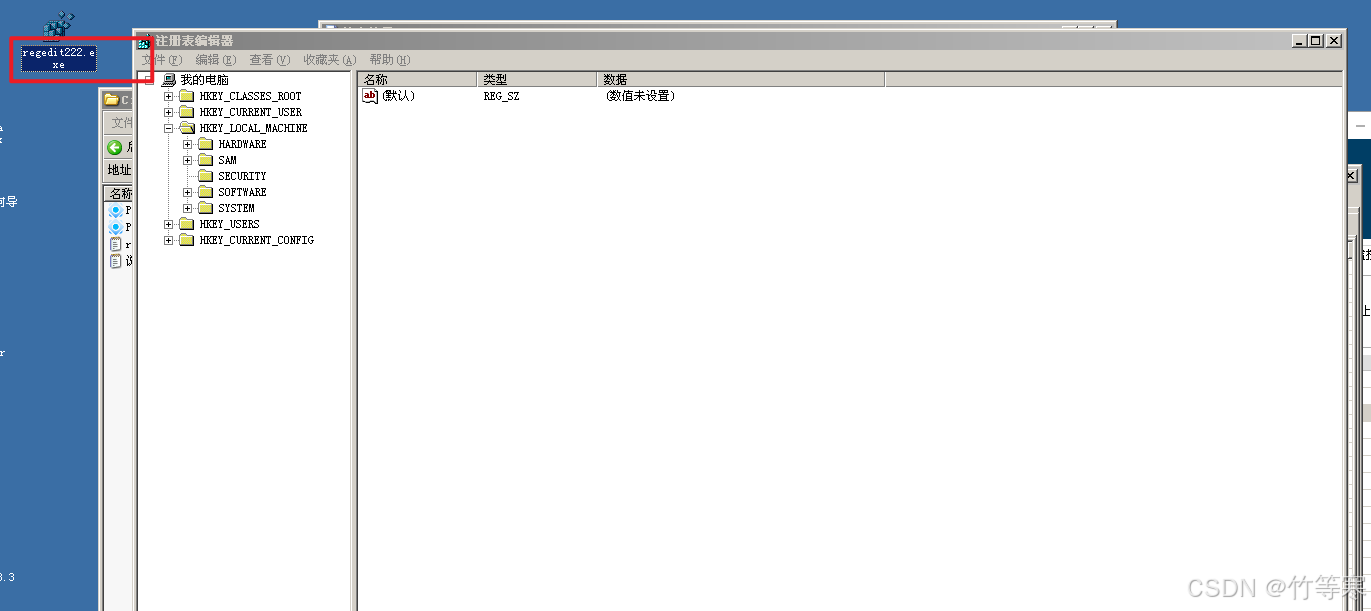

打不開注冊表很明顯就是被禁了,隨便修改名字就能打開了

當(dāng)然也可以通過PCHunter內(nèi)部打開注冊表,這里是不受影響的,因?yàn)闆]有禁用PChunter,但是為了尊重病毒制作者(滑稽),還是要順著他的意思走一下坑。

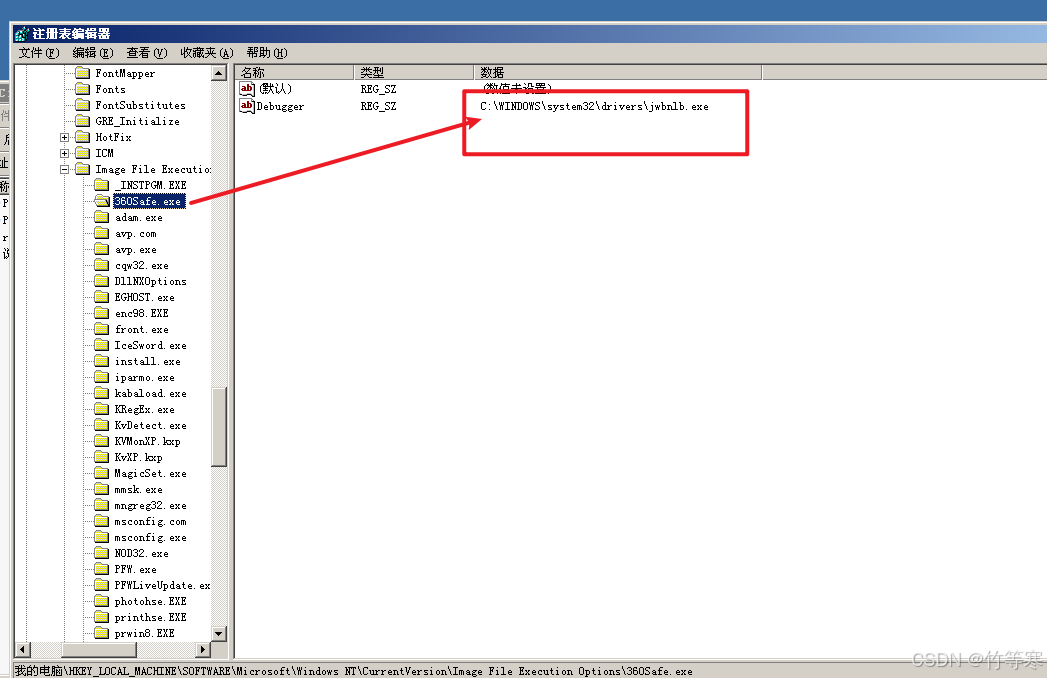

打開注冊表后找到:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options

就能發(fā)現(xiàn)這個(gè)目錄項(xiàng)下面都是被禁掉的軟件應(yīng)用,指向的是:

C:\WINDOWS\system32\drivers\jwbnlb.exe

比如下圖中360safe.exe就被ban掉了,若電腦上有用360safe.exe那么雙擊運(yùn)行就會出發(fā)jwbnlb.exe運(yùn)行,再次感染。(這個(gè)劫持挺不錯(cuò),就是動靜太大了)

映像劫持解決辦法:修改名字,刪除注冊表

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options中的被ban掉的目錄項(xiàng),查殺的時(shí)候?qū)⑺心夸涰?xiàng)刪除掉即可,因?yàn)椴皇窍到y(tǒng)自帶也不是人為創(chuàng)建的。

線索卡:

1.c:\windows\system32\severe.exe

2.c:\windows\system32\qvkwjh.exe

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe

5.c:\windows\system32\qvkwjh.dll

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表)

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可

查殺

1.殺掉進(jìn)程

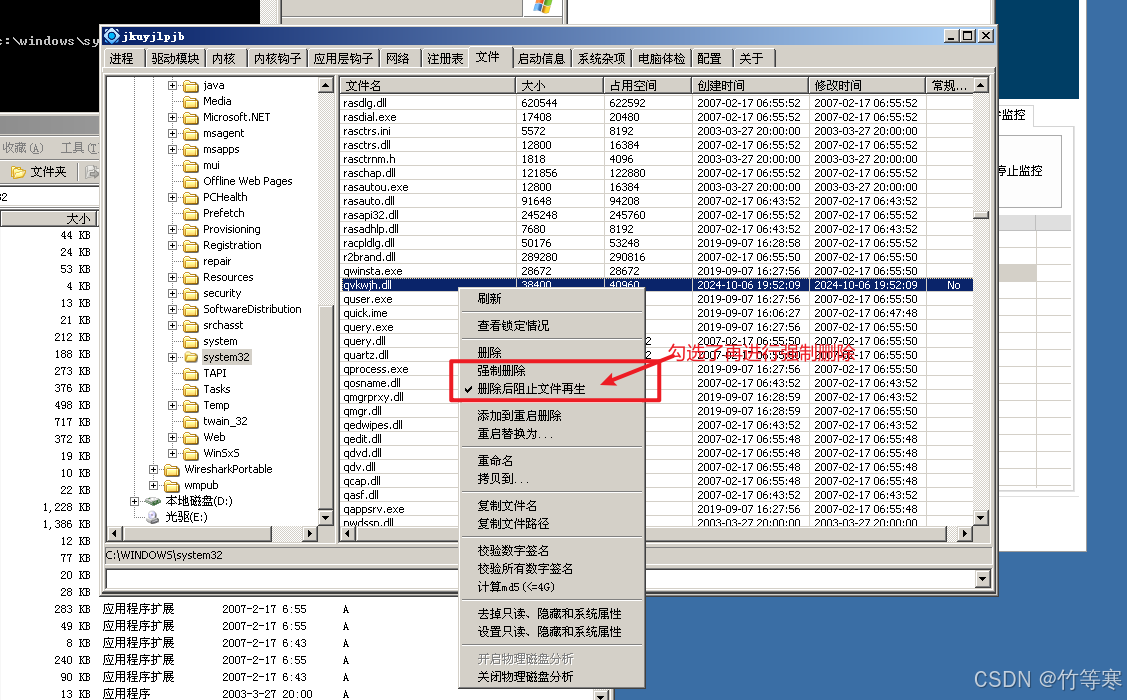

使用PChunter勾選結(jié)束進(jìn)程時(shí)候刪除文件,那么就可以安心結(jié)束進(jìn)程了,省掉手動找文件刪除

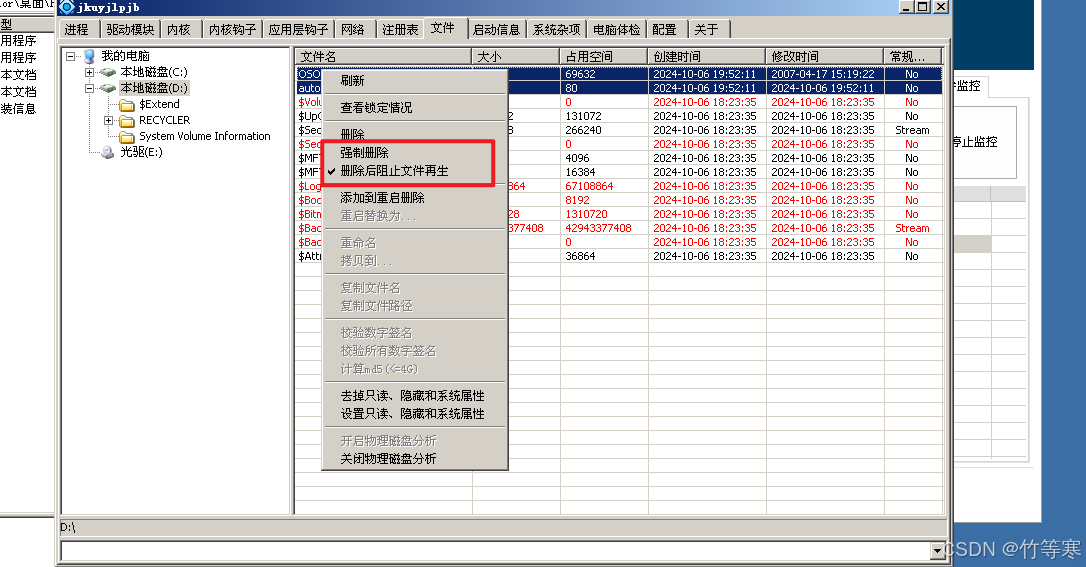

忘記刪除進(jìn)程模塊了,可以找到對應(yīng)文件下進(jìn)行刪除,文件做了隱藏,所以還是需要通過PChunter找到文件刪除:c:\windows\system32\qvkwjh.dll

最好先勾選刪除后阻止文件再生,然后再次右鍵文件進(jìn)行強(qiáng)制刪除。

線索卡:

1.c:\windows\system32\severe.exe 已刪除

2.c:\windows\system32\qvkwjh.exe 已刪除

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe 已刪除

5.c:\windows\system32\qvkwjh.dll 已刪除

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe 已結(jié)束

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表)

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可

2.異常服務(wù)

這三個(gè)異常服務(wù)都刪除即可,Shell啟動項(xiàng)需要定位注冊表刪除,這時(shí)候千萬不要直接打開系統(tǒng)的注冊表,使用PChunter打開,或者你自己搜索注冊表出來重命名再打開注冊表。

Shell啟動項(xiàng)刪除不掉,那就定位到注冊表將其刪掉即可

線索卡:

1.c:\windows\system32\severe.exe 已刪除

2.c:\windows\system32\qvkwjh.exe 已刪除

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe 已刪除

5.c:\windows\system32\qvkwjh.dll 已刪除

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe 已結(jié)束

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表) 已刪除

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可

3.映像劫持處理

上面已經(jīng)講過了方法,映像劫持解決辦法:修改名字,刪除注冊表

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options中的被ban掉的目錄項(xiàng),查殺的時(shí)候?qū)⑺心夸涰?xiàng)刪除掉即可,因?yàn)椴皇窍到y(tǒng)自帶也不是人為創(chuàng)建的。

我們的PChunter也能做,還能批量刪除,比直接通過注冊表一個(gè)個(gè)刪除方便,同時(shí)還提供刪除對應(yīng)的程序文件,刪除注冊表和對應(yīng)的程序文件。

這時(shí)候再win+r調(diào)出注冊表就可以正常打開了

再次解釋一下映像劫持的原理:通過在注冊表HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 中添加對應(yīng)的程序名字,打開的時(shí)候就會優(yōu)先通過這注冊表信息找到對應(yīng)的程序路徑,這里的程序路徑寫的是惡意程序文件,如果再次點(diǎn)擊就會再次感染一遍。

線索卡:

1.c:\windows\system32\severe.exe 已刪除

2.c:\windows\system32\qvkwjh.exe 已刪除

3.c:\windows\system32\drivers\jwbnlb.exe 已刪除

4.c:\windows\system32\drivers\conime.exe 已刪除

5.c:\windows\system32\qvkwjh.dll 已刪除

6.修改了c:\windows\system32\drivers\etc\hosts

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe 已結(jié)束

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表) 已刪除

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可 已處理

4.hosts文件處理

正常文件夾中找不到該文件,被做了文件隱藏,那么就通過PChunter操作

發(fā)現(xiàn)文件內(nèi)容為:(意思是屏蔽下列殺軟等網(wǎng)站)

127.0.0.1 localhost

127.0.0.1 mmsk.cn

127.0.0.1 ikaka.com

127.0.0.1 safe.qq.com

127.0.0.1 360safe.com

127.0.0.1 www.mmsk.cn

127.0.0.1 www.ikaka.com

127.0.0.1 tool.ikaka.com

127.0.0.1 www.360safe.com

127.0.0.1 zs.kingsoft.com

127.0.0.1 forum.ikaka.com

127.0.0.1 up.rising.com.cn

127.0.0.1 scan.kingsoft.com

127.0.0.1 kvup.jiangmin.com

127.0.0.1 reg.rising.com.cn

127.0.0.1 update.rising.com.cn

127.0.0.1 update7.jiangmin.com

127.0.0.1 download.rising.com.cn

127.0.0.1 dnl-us1.kaspersky-labs.com

127.0.0.1 dnl-us2.kaspersky-labs.com

127.0.0.1 dnl-us3.kaspersky-labs.com

127.0.0.1 dnl-us4.kaspersky-labs.com

127.0.0.1 dnl-us5.kaspersky-labs.com

127.0.0.1 dnl-us6.kaspersky-labs.com

127.0.0.1 dnl-us7.kaspersky-labs.com

127.0.0.1 dnl-us8.kaspersky-labs.com

127.0.0.1 dnl-us9.kaspersky-labs.com

127.0.0.1 dnl-us10.kaspersky-labs.com

127.0.0.1 dnl-eu1.kaspersky-labs.com

127.0.0.1 dnl-eu2.kaspersky-labs.com

127.0.0.1 dnl-eu3.kaspersky-labs.com

127.0.0.1 dnl-eu4.kaspersky-labs.com

127.0.0.1 dnl-eu5.kaspersky-labs.com

127.0.0.1 dnl-eu6.kaspersky-labs.com

127.0.0.1 dnl-eu7.kaspersky-labs.com

127.0.0.1 dnl-eu8.kaspersky-labs.com

127.0.0.1 dnl-eu9.kaspersky-labs.com

127.0.0.1 dnl-eu10.kaspersky-labs.com

解決辦法:拷貝出來,刪除文件,從其他機(jī)器上拷貝一份好的過來用即可

線索卡:

1.c:\windows\system32\severe.exe 已刪除

2.c:\windows\system32\qvkwjh.exe 已刪除

3.c:\windows\system32\drivers\jwbnlb.exe 已刪除

4.c:\windows\system32\drivers\conime.exe 已刪除

5.c:\windows\system32\qvkwjh.dll 已刪除

6.修改了c:\windows\system32\drivers\etc\hosts 已處理

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間

8.創(chuàng)建d:\oso.exe

9.創(chuàng)建d:\autorun.inf

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe 已結(jié)束

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表) 已刪除

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可 已處理

5.D盤文件刪除

首先你要注意autorun.inf文件的存在,如果有的話就不要隨意雙擊盤符,還是右鍵打開盤符最好,很明顯有一個(gè)坑, (不要學(xué)我)我這里先雙擊打開,然后查看進(jìn)程你就會發(fā)現(xiàn)又感染了一遍病毒,所以一定要一定要謹(jǐn)慎一點(diǎn),這個(gè)病毒還是比較狡猾的。

回到正題,要?jiǎng)h除d盤下的文件,你會發(fā)現(xiàn)都做了文件隱藏,所以還是繼續(xù)上工具。

刪除前打開autorun.inf查看你會發(fā)現(xiàn)還是老樣子,果然OSO.exe文件是感染文件,如果你雙擊的話就會執(zhí)行OSO.exe文件再次感染

接著PChunter找到文件進(jìn)行刪除即可

最后還剩下一個(gè)系統(tǒng)時(shí)間,這里就忽略了,默認(rèn)已經(jīng)處理。

線索卡:

1.c:\windows\system32\severe.exe 已刪除

2.c:\windows\system32\qvkwjh.exe 已刪除

3.c:\windows\system32\drivers\jwbnlb.exe

4.c:\windows\system32\drivers\conime.exe 已刪除

5.c:\windows\system32\qvkwjh.dll 已刪除

6.修改了c:\windows\system32\drivers\etc\hosts 已處理

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間 已處理

8.創(chuàng)建d:\oso.exe 已刪除

9.創(chuàng)建d:\autorun.inf 已刪除

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe 已結(jié)束

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表) 已刪除

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可 已處理

6.其他異常排查

以下均沒發(fā)現(xiàn)異常

- 異常連接排查(netstat -ano)

- 異常賬戶排查(net user、克隆賬戶、隱藏賬戶)

- 計(jì)劃任務(wù)

- 等等

重啟排查

跟著線索卡走一遍看有沒有再生文件,或者其他異常進(jìn)程服務(wù)等等

線索卡:

1.c:\windows\system32\severe.exe 已刪除

2.c:\windows\system32\qvkwjh.exe 已刪除

3.c:\windows\system32\drivers\jwbnlb.exe 已刪除

4.c:\windows\system32\drivers\conime.exe 已刪除

5.c:\windows\system32\qvkwjh.dll 已刪除

6.修改了c:\windows\system32\drivers\etc\hosts 已處理

7.hx1.bat設(shè)置系統(tǒng)時(shí)間為2004-1-22,記得修改回來正確時(shí)間 已處理

8.創(chuàng)建d:\oso.exe 已刪除

9.創(chuàng)建d:\autorun.inf 已刪除

10.三個(gè)惡意進(jìn)程:servere.exe、qvkwjh.exe、conime.exe 已結(jié)束

11.啟動項(xiàng)(啟動項(xiàng)對應(yīng)注冊表) 已刪除

11.映像劫持:找到注冊表 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options 該目錄下的目錄項(xiàng)刪除即可 已處理

這里省略了入侵排查過程

1.賬號排查

2.查看服務(wù)

3.查看啟動項(xiàng)

4.查看計(jì)劃任務(wù)

5.網(wǎng)絡(luò)情況

6.進(jìn)程排查

后續(xù)病毒沒有做更多的動作,就是做了以上分析的操作,主要是為了盜取中毒的受害者的賬號密碼,早期qq風(fēng)靡全球,所以盜取qq號最多,那時(shí)候經(jīng)常有好兄弟給我發(fā)一些正能量,有時(shí)候分不清他們是真被盜了發(fā)的還是故意裝被盜號發(fā)的,還好那時(shí)還小看不懂,太正能量了。

qq巨盜病毒早期的盜號病毒,具體獲取敏感數(shù)據(jù)這里沒做分析,不過也是一次很好的應(yīng)急響應(yīng)歷練,進(jìn)程、啟動項(xiàng)、服務(wù)、注冊表、映像劫持、autorun、甚至修改hosts文件盡可能防止殺軟程序進(jìn)來把病毒殺了,用來提升應(yīng)急思路還是不錯(cuò)的。

轉(zhuǎn)自https://www.cnblogs.com/dhan/p/18449489